Este artículo lo escribo por que he recibido cientos de correos este mes preguntándome lo que opino sobre supuestas oportunidades para ganar dinero en el Internet. La vasta mayoría huelen a fraude desde el encabezado, pero aún así muchos soñadores me preguntan (y a veces hasta cuestionan) si la propuesta que me presentan es un fraude escondido.

Aunque la Gaceta está más enfocada hacia temas que te ayudarán a construir e impulsar tu negocio, debemos entender que parte de mi labor, también debe ser orientarte en otros aspectos relacionados con el mundo del Internet.

Una de las grandes maravillas del ciberespacio es la velocidad con la que una idea puede recorrer el planeta entero.

¿Cuántas veces no has recibido algún tipo de e-mail donde te piden ayuda para una niña que va a recibir alguna operación importante?

Al final de la carta te piden envíes ese e-mail a todas aquellas personas que conoces porque en el planeta habrá alguien que pueda ayudar.

En teoría si 5 personas mandan a otras 5 personas un mensaje, que a su vez lo mandan a otras 5 y así sucesivamente; obtienes miles de contactos en muy pocos días.

Este tipo de mensajes apelan al mismo principio que tenemos al escuchar una ambulancia con la sirena prendida detrás de nuestro auto.

Nos quitamos del camino (teniendo Fe) que va una persona herida dentro que requiere llegar a un hospital rápidamente.

Una vez se me ocurrió seguir a una ambulancia que traía la sirena prendida porque el chofer se me hizo sospechoso cuando le vi la cara al pasar (estaba sonriendo). Al seguirla, descubrí que el chofer de la ambulancia tenía una gran urgencia pero por comer, ya que se dirigió directamente a un restaurante con sus amigos mismos que bajaron de la parte trasera de la ambulancia. Me bajé del coche y le recordé hasta la tatarabuela. (Le importó un bledo). Me contestó con una gesticulación manual que me dio a entender que yo estaba tratando con una persona con el criterio de un simio.

En el Internet al ver un mensaje como el de la niña con la urgencia de una operación que apela a nuestro sentimiento de "culpabilidad", inocentemente accedemos a lo que se nos pide para no sentirnos mal. (OJO: aunque sí existen casos genuinos, muchos oportunistas cosechan e-mails utilizando esta estrategia para obtener direcciones para sus bases de datos que después venden a gente que hace SPAM.)

Nuestra labor como publicistas (en la agencia) es la de apelar a los valores y estilos de vida de nuestros consumidores para que se "enamoren" de las marcas que manejamos.

Esta labor basa una gran parte de nuestros esfuerzos en entender los móviles profundos de nuestro mercado meta para estimularlo de la manera más apropiada.

En nuestro caso nos apegamos a leyes internacionales de publicidad que regulan la labor de las agencias para que construyamos marcas basándonos siempre en la realidad del producto o servicio para no engañar al consumidor.

De la misma manera los defraudadores apelan a tus valores para crear una sensación de credibilidad mezclada con necesidad para obtener una reacción de tu parte.

Muchos oportunistas explotan la ignorancia de la gente y la buena disposición de muchos para robarles dinero.

En un artículo publicado por la Comisión Federal de Comercio en Estados Unidos advierten de la cantidad de defraudadores que circulan por el Internet hoy en día.

Muchos prometen riquezas inmediatas, independencia económica, formulas que garantizan el éxito, etc.

Muchas personas hambrientas por mejorar su nivel de vida, son el blanco ideal para estos malhechores. Existen un sin número de casos de este tipo en los Estados Unidos y cada día más en todo el mundo.

La Comisión Federal de Comercio en Estados Unidos publicó los siguientes casos como ejemplos de fraudes muy comunes:

Grandes pérdidas financieras

Una mujer en Pennsylvania respondió a un anuncio sobre una oportunidad para comprar una maquina para vender pizzas. El promotor (obviamente) prometía enormes ingresos VS la inversión que se debía hacer.

Para hacer una historia larga en muy corta terminó perdiendo la totalidad de sus ahorros ($72,000 dólares). Para contrarrestar las pérdidas, ella y su marido tuvieron que hipotecar su granja, su casa y sus automóviles. Ahora laboran en varios trabajos simultáneamente para no perder sus pertenencias.

Promesas de riquezas inmediatas

Una marca típica de un fraude es cuando prometen enormes ganancias en pocos días.

Este tipo de estafadores apelan al mismo principio que los casinos. ¿Cuántas veces has ido a Las Vegas sabiendo que vas a perder todo lo que apuestes? Sin embargo millones de seres humanos van porque sienten que ellos son los elegidos por una divina presencia para ganar grandes cantidades. Cuando pierden, justifican todo bajo "¡perdí, pero me divertí como loco y para eso es el dinero!". Ellos saben que digan lo que digan les duele haber tirado dinero que les costó mucho tiempo y trabajo ganarlo.

El mismo principio es explotado por los que prometen grandes ganancias inmediatas en el Internet. Muchas de ellas prometen mucho dinero a cambio de una pequeña inversión. Mucha gente se la juega "sólo por no dejar pasar una posible oportunidad". Imagínate quitarle $10 o $15 dólares a miles de personas. Las perdidas individuales no son grandes pero el fraude es multimillonario.

En un anuncio publicado en Estados Unidos una empresa te pide que hables a un número de paga (pagas por minuto que hables) prometiéndote enormes ganancias con una simple fórmula. Una fórmula tan sencilla que en cinco minutos te la explican toda.

Multiplica 5 (minutos) por $1 dólar por 280,000 llamadas y tienes un fraude de dimensiones importantes en tus manos.

Muchos te garantizan ingresos de miles de dólares al año haciendo poco o nada.

Utilizan frases como: "el dinero te va a caer del cielo", "gana mientras te diviertes", "trabaja desde tu casa hasta en calzoncillos si quieres", "¡despide a tu jefe!", "¿ya pensaste cómo vas a invertir tu nueva fortuna?" y así sucesivamente.

Lo más increíble son los testimoniales que incluyen, de supuestos "logradores" que ganaron "miles de dólares en tan sólo 7 días". Otros te explican cómo "¡un simple barrendero que nunca había prendido una computadora en su vida había ganado millones de dólares en el Internet!"

¡Por favor! Somos lentos pero no tarados, es ridículo lo que estos sinvergüenzas argumentan.

¿Si tú descubrieras una mina de oro, lo gritarías a los cuatro vientos para que te "llovieran" millones de competidores? Me imagino que ni loco.

En realidad la vida es bastante lógica.

Como dice el dicho americano: "Si se es demasiado bueno para ser verdad... por lo general no lo es".

Conceptos que no han sido probados

Un promotor ofrecía una máquina conocida como "el neutralizador de alcohol". Ofrecía a inversionistas comprar un paquete de 5 maquinas por $4,500 dólares. Estas máquinas supuestamente se instalaban en bares, discotecas y lugares donde se venden bebidas alcohólicas. La máquina dispensaba "píldoras naturales" que contenían ingredientes que teóricamente reducían el nivel de alcohol en la sangre. Supuestamente las píldoras habían sido aprobadas por el "Food and Drug Administration" de Estados Unidos. Además presumían que habían sido descubiertas en la escuela de medicina de Harvard.

La FDA (Food and Drug Administration) revisó el caso de estas "píldoras mágicas" y descubrió que Harvard no estaba enterado de la dichosa píldora. Que los ingredientes que contenía eran artificiales y que lejos de reducirte el nivel de alcohol en la sangre ¡Te lo mantenía por más tiempo!

Un juez en Nueva Jersey comentó: "Estos fraudes realmente lastiman. Infligen perdidas cuantiosas a los que caen en el juego, generalmente cuando las pomesas de ganancias son tremendamente atractivas o cuando te presionan por que compres de inmediato antes de que se te vaya la "portunidad de tu vida"... "es mejor que digas ¡NO!"

El Departamento de Justicia de Estados Unidos obliga a que los que vendan oportunidades de negocio, demuestren y comprueben su utilidad además de enseñar abiertamente todos lo elementos necesarios para que un consumidor forme un juicio objetivo. Esto antes de hacer una propuesta económica.

Como latinoamericanos muchos de nuestros países están constantemente pasando de una crisis a otra. Esto nos vuelve en blancos perfectos par este tipo de ladrones.

He conocido a muchas personas que hacen cualquier cosa por mejorar su situación.

Varios lectores me han escrito de cómo les había robado dinero una de estas personas.

El verdadero peligro está en el estado mental en el que te encuentres ya que te hace más susceptible a caer en una de estas trampas. En la publicidad apelamos a la urgencia para generar en el consumidor una sensación de necesidad, oportunidad y deseo entremezclados que motivan a la compra.

No es que seas tonto. Es que ellos explotan instintos humanos para que reacciones como ellos esperan.

Si algo les admiro a muchos de ellos es el profundo conocimiento de las actitudes y reacciones humanas. Si pusieran ese conocimiento en algo productivo, lograrían mucho más en sus vidas.

Por regla general aléjate de las propuestas jugosas que provienen de desconocidos.

¿Si fueran ciertas tu crees que te las revelarían?

Este tipo de correos fácilmente pueden corroborarse entrando al website de la mentada fundación o empresa y buscando el convenio en cuestión. Si fuese cierto, créame que estaría en el sitio con todo y la foto de Bruce, May, etc.

Para que no vuelva a caer en esto y ayudemos a que Internet y nuestro buzón sean lugares más limpios donde trabajar, le explico de que se trata:

Las cadenas no son más que instrumentos que utilizan los webmasters de sitios pornográficos, compañías que venden chácharas, casinos en línea, agencias de esquemas de "dinero fácil" (pirámides), empresas que negocian vendiendo listas de correo y otras molestas empresas que utilizan el spam o 'correo no deseado' para vivir.

La idea es enviar una de estas cadenas, que puede ser: ¡¡¡¡¡ El dueño de Hotmail (Jon Henerd) borrará tu mail !!!!! - Ayudar a un niño enfermo... (Amy, Bruce, etc.). - Que Ericsson/Nokia/Motorola está regalando celulares... - Que Volkswagen está regalando el new Beetle... - Que el dueño de Café Ozono es racista... - Nuevo virus: no lo abra !!!!!... - Bill Gates va a regalar $5000 y un viaje a Disney... - Del tipo que amaneció en la tina sin un riñón... - Gasolinerías que explotan por los celulares... - Agujas infectadas de VIH en los cines y en los teléfonos públicos... - Sulfato de sodio en el champú... - Rata en canasta de KFC... - M&Ms gratis durante el nuevo milenio porque MM es 2,000 en números romanos... - Etcétera. Luego, en algún momento, ese mismo e-mail regresará a ellos engordado con cientos y cientos de direcciones de correo. Entre ellas, la suya y la mía. De ahí que al poco tiempo todos empecemos a recibir spam cuyo remitente es un garabato raro así como: EdY2bO85@msn.com, 2EdY2bO85@msn.com, 022ux5mz@bankakademie.de ofreciéndonos negocios en los que no estamos interesados (así mismo, durante toda la cadena, cualquiera puede también tomar nuestra dirección para ingresarla en su base de datos o listas de correos para atosigar). Hay tres maneras simples de detener un poco este problema y contribuir a mejorar nuestro ambiente de trabajo:

Ayudemos entre todos a erradicar esta "plaga" porque sólo de eso se trata

Con motivo de estar a mediados de año, estuve haciendo un repaso de todas las pendejadas que me envían por internet y cómo han cambiado mi vida, y quiero compartirlo con ustedes

En una de ellas el firmante decía que trabajaba para el gobierno de Nigeria y que había sobrefacturado 14.5 millones de dólares en unas obras ejecutadas para su gobierno, que el pago ya estaba autorizado y sólo requerían de una factura de una empresa extranjera por esa cantidad para transferir los recursos. Así una vez que estuviera el dinero depositado (en la empresa extranjera) podría uno quedarse con el 30% del depósito. En resumen: proponían pagar más de 5 millones de dólares por dar una factura y defraudar así al gobierno de Nigeria. Tiempo después, comentando el tema, supe que estas cartas resultaron ser una increíble forma de asaltar personas que ahora les comento.

Hace un par de días recibí dos e-mails con propuestas parecidas que me recordaron aquellas cartas de Nigeria y dada la información que en aquel entonces recibí, creí conveniente escribir al respecto y posiblemente evitar que algunos incautos o ambiciosos caigan en estas trampas.

Esta vez los e-mails eran de un supuesto ciudadano de Zimbabwe, llamado David Nkomo, y de una señora llamada Kanvee Lazo Robinson, de Liberia.

En el primer e-mail el señor Nkomo relata una supuesta tragedia familiar en la que su padre fue asesinado por el presidente de su país por motivos políticos y él fue amenazado de muerte, por lo que tuvo que huir dejando atrás una fortuna de 26.5 millones de dólares en dos baúles, los cuales se encuentran en una compañía de depósitos de seguridad.

El señor Nkomo ofrece el 30% de esta cantidad si se le ayuda a sacarla de su país, ya que personalmente no puede hacerlo por la amenaza de muerte que pesa sobre él.

Para ello solicita datos personales para arreglar la entrega del dinero a nombre de quien uno diga, y propone una cita cara a cara para dar más detalles.

En el segundo e-mail la señora Robinson (y no creo que sea la de la película El Graduado) dice que padece un cáncer en fase terminal; se define así misma como una persona sumamente religiosa, sola y sin hijos, y después de un extenso rollo acerca de por qué debemos ayudar al prójimo dice que quiere donar su fortuna de 7.8 millones de dólares en algunos correos y de 12.8 millones en otros, a una institución de beneficencia, a un orfanatorio o a viudas que quieran propagar la palabra de Dios.

El procedimiento es simplemente responder, dar los datos personales o de la organización benéfica que quisiera recibir los fondos, para que ella gire las instrucciones necesarias para que el banco entregue el dinero, siendo necesario ir a reclamar los fondos personalmente a Europa.

Se preguntarán, ¿cómo es que esto se convierte en un asalto?

Pues miren ustedes: si algún ambicioso quiere hacer un negocio fraudulento o alguien inocente de buena fe cree que puede recibir millones a cambio de simplemente prometer usar para una buena causa el dinero, lo primero que hace es ponerse en contacto directo y averiguar más al respecto. Y ahí es donde se engancha la víctima.

Lo que sucedió en el caso de la ya conocida "Carta de Nigeria" fue que algunas personas interesadas en averiguar más a fondo la posibilidad de recibir estas cantidades de dinero se contactaron con los remitentes de las cartas, y acordaron reunirse en Nigeria.

Para ello se organizaron un viaje de placer y de paso averiguar este asunto.

La famosa cartas logró engañar a 2,600 personas durante el 2001 y a 16,000 en el 2002, según publicó la sección de Interfase de MURAL en junio del año pasado.

Ahora pregúntense ustedes: ¿qué llevan consigo las personas de nivel socio económico alto que van de viaje a Europa o África? Lo más probable es que cada uno lleve algunos miles de dólares en efectivo, un par de tarjetas de crédito, y uno que otro reloj de buen ver.

Bien, pues organizado el viaje, concertadas las citas para el jugoso negocio en puerta, ajuareados y cargados de una buena dotación de dólares, los curiosos se lanzaron a Nigeria.

Al llegar al aeropuerto ya los esperaban para llevarlos a las oficinas donde verían los detalles del "negocio".

Se suben al auto con los recién conocidos nigerianos y a medio camino les ponen una golpiza, les quitan su dinero, relojes, tarjetas de crédito, equipaje, etc. y los dejan tirados en una solitaria carretera al otro lado del mundo.

¿Qué pueden hacer? Nada. Si hablan a la policía local, no pueden decir que iban a defraudar al gobierno con unas facturas falsas, y si les cuentan lo sucedido a sus esposas o amigos, de pen...itentes no los van a bajar.

Lo único que les queda es guardar silencio e inventar alguna historia que justifique cómo extrañamente terminaron abandonados, sin dinero ni pasaporte en una carretera africana.

Este verano, los organismos que procuran los intereses de los consumidores identificaron dos correos electrónicos "engañosos", con cartas de solicitud de la campaña de John Kerry. Estos contenían vínculos para que los destinatarios pudieran hacer donaciones mediante su tarjeta de crédito. Los sitios resultaron ser falsos. Decenas de miles de estos correos pudieron haber llegado a sus destinatarios antes de que se supiese sobre los timos, dice Susan Larson, de SurfControl, que identificó los correos falsos y los rastreó a sitios en Texas e India.

El Centro de Quejas para el Fraude por Internet, organismo asociado del FBI, reportó un crecimiento en el número de quejas recibidas. Durante 2003 se registraron un total de 166,617 casos; en 1997 fueron 1,000 casos reportados.

"Este no es un problema focalizado en alguna región o país de la Tierra. Muchos de estos casos fueron reportados por usuarios en México", aseguró Ulla Pentinpuro, vicepresidente de Grupo Prosol, empresa que ofrece sistemas de seguridad para internet.

En 76% de los casos reportados, las víctimas fueron contactadas vía correo electrónico, 18% por una página en internet y 6% por vía telefónica.

Los defraudadores crean correos con dominios y sitios web simulados. Usan logotipos de empresas de internet, instituciones gubernamentales y financieras reconocidas para engañar a los clientes. Las razones del engaño pueden variar, pero el objetivo siempre será obtener información para utilizarla de manera fraudulenta.

Aun cuando existen 10 tipos de fraude por internet, en México se presentan los siguientes con mayor frecuencia: subastas de mercancías, compra de productos que no se entregan y cargos no autorizados a tarjeta de crédito y cuentas bancarias (robo de identidad). A la lista se agrega el fraude de cartas de Nigeria, en las que solicitan un receptor de depósitos bancarios formidables y ficticios a cambio de conservar un porcentaje del depósito, que hay que enviar por adelantado.

Entre las medidas que se recomiendan para evitar ser defraudado están evitar realizar transacciones con personas o sitios desconocidos a través de internet, tener prudencia al utilizar la tarjeta de crédito en sitios públicos, y no "confirmar" ni proporcionar números de cuenta, claves de acceso, nombres de usuario, ni contraseñas a solicitudes recibidas por internet. Como política de seguridad, los bancos nunca solicitan esta información deesta manera.

Por último, no responda de ninguna forma a cualquier correo electrónico que ofrezca cantidades de dinero o premios a cambio de un intercambio de información. En 99.9% de los casos suele tratarse de un fraude.

A los usuarios comunes de correo electrónico, así como a las organizaciones, este volumen de spam, que ya alcanza 70% del correo electrónico que circula por internet, afecta su disponibilidad. Hay "organizaciones que, por ejemplo, dimensionaron recibir 100 mensajes de correo electrónico por día y que en una hora reciben miles o cientos de miles que los llevan a tener sus servicios abajo", asegura Gilberto Vicente, gerente de territorio para los sectores comercio e industria de McAfee.

El spam y el código malicioso (virus informáticos y gusanos, por ejemplo) son de los principales dolores de cabeza que utiliza el correo electrónico.

Si bien es un problema fuerte en términos de productividad y en términos de molestia que causa al usuario por el alto volumen, se ha convertido en un medio para poder hacer entrega de otro tipo de ataques. "Encontramos, por ejemplo, mensajes no solicitados que llegan a los usuarios invitándolos a visitar cierta página y en el momento que el usuario visita la página, es factible que el usuario enfrente un problema distinto al original que era el spam", señala Vicente y asegura que amenazas como spyware y adware, o programas que se instalan en la computadora de forma inadvertida, pueden llevar a cabo robo de información, también conocido como robo de identidad.

Atender de entrada el problema del spam, continúa el experto, y entender también que no sólo se trata de un mensaje invitándonos a comprar y de forma automática instalarnos algo, es importante para poder tener una idea de la magnitud de la problemática. Es imposible reducir el spam al 100%.

Utilizar:

"El afán de ayuda que forma parte de nuestra naturaleza, es comunmente utilizado por los spamers para tener una base de datos confiable a las cuales posteriormente hacerles llegar información dirigida", agrega.

"Yo soy un usuario, una buena persona, influenciable por este tipo de mensajes. A mí me llega y se lo mando a toda mi lista de direcciones. Esto sin tener el cuidado de ocultarlas cuando utilizo el editor de correo electrónico". En ese momento, de reenviar algún mensaje, se está exponiendo la dirección de todos los contactos para que posteriormente herramientas automatizadas se encarguen de recopilar todas esas direcciones y enviar spam.

Determinante, Vicente recomienda no responder a estos mensajes, no seguir el juego y no reenviarlos. Tener precaución y cuidar con celo la cuenta de correo.

Para un buen administrador del correo evitar:

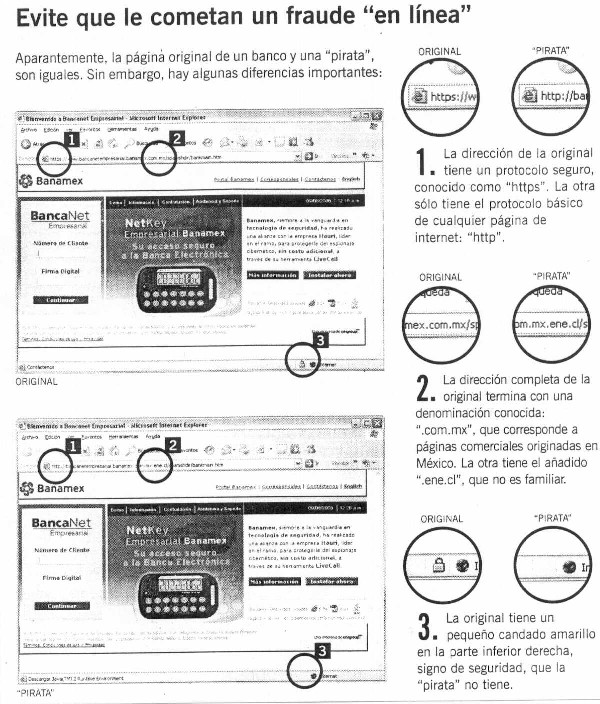

Una modalidad que opera muy frecuentemente es la del phishing o "pescando", en las cuales el usuario recibe una información vía correo electrónico supuestamente del banco en donde tiene su dinero o con el cual llevan una relación.

Cuando el usuario ve una información para actualizar datos, el mismo correo proporciona una liga o link hacía la supuesta dirección electrónica del banco, pero, al momento de hacer el enlace sucede que es un sitio muy similar, visualmente es casi idéntico, pero no es el real.

Cuando el cuentahabiente ingresa para poner su clave, password o número de usuario, esos datos se están yendo a otro sitio y la información confidencial queda en manos de los delincuentes, quienes pueden hacer transacciones a través de Internet.

En lo relacionado con la suplantación de identidad, se toma la información más importantes de la persona y pueden ser verificados en la misma sucursal bancaria. Para realizar las transacciones por Internet se clonan las tarjetas, ingresan con el número de identificación (NIP) y toman los datos básicos que vienen en la tarjeta de crédito.

¿Qué hacen? Esa información la procesan. En la página se pone el número de usuario o de cliente, e inclusive allí, se simula que quieren cambiar su password. Con esa información puede realizarse una transferencia a otra cuenta, ya sea mediante un retiro.

El exhorto a la ciudadanía es que sean muy precavidos al entrar a la computadora del banco, los delincuentes utilizan la dirección electrónica y posteriormente le agregan o cambian cualquier número de la dirección original y crean un acceso falso muy similar.

Para tomar en cuenta:

La mayoría de la gente ha recibido un e-mail que afirma ser de un banco u otro servicio en línea que solicita datos personales o financieros. Ocasionalmente ha sido de un banco o servicio del cual el receptor es cliente. Incluso en tal situación, mucha gente sabe que debe ser cautelosa.

Para su artículo, denominado "Why Phishing Works", Rachna Dhamija de la Universidad de Harvard y Marti Hearst and J.D. Tygar de la Universidad de California en Berkeley condujeron pruebas con una pequeña muestra de usuarios. Descubrieron que el 90% de los sujetos eran incapaces de distinguir si un altamente efectivo e-mail de "phishing" era o no genuino. Igualmente relevante es que un gran número de sujetos tampoco eran capaces de notar la autenticidad de e-mails genuinos que se les presentaron.

Los investigadores generaron un e-mail falso del Bank Of the West que dirigía a los receptores al sitio de "phishing" www.bankofthevvest.com (con una doble "v" en lugar de una "w"), completo con un candado en el contenido, un logo de VeriSign y un sello de validación certificada, así como una ventana que aparecía con una alerta de seguridad para el consumidor. 91% de los participantes creyeron que era legítimo.

Cuando se les presentó un e-mail genuino de comercio electrónico que dirigía al receptor a un sitio seguro legítimo con un diseño simple, libre de gráficos, optimizado para navegadores móviles, el 77% de los participantes creyó que era falso.

Una de las razones por la que los consumidores caen en fraudes de "phishing" pudiera ser que muchos simplemente resbalan dentro de la trampa. Casi un cuarto de los participantes en la investigación no se fijaron en las barras de dirección y de status o en los indicadores de seguridad en los sitios de "phishing".

Esto los hace objetivos fáciles para aquellos criminales que explotan tácticas tales como URLs que difieren de uno legítimo por sólo un caracter, reemplazando la letra "l" (ele) con un número "1" o incluso con una "I" (i) mayúscula en el mensaje de correo electrónico, donde el código HTML en el URL puede ocultar su verdadera identidad, por ejemplo.

Similarmente, agrega el estudio, la gente no entiende la sintaxis de los nombres de dominio. "Ellos piensan que www.ebay-members-security.com pertenece a www.ebay.com", asegura.

Otros elementos visuales pueden ser engañosos. Los usuarios pueden ver un icono familiar de un candado en el HTML de la página y asumir que éste es garantía de seguridad. Tales iconos pueden agregarse fácilmente a la página.

Bernhard Otupal, un oficial de inteligencia criminal para crímenes de alta tecnología en la Interpol, declaró que los consumidores no sólo siguen cayendo en grandes cantidades en este tipo de fraudes, sino que, con impresionantes niveles de ignorancia, están haciéndoles las cosas fáciles a los criminales.

"Debe haber alguna responsabilidad por parte de los usuarios", dijo Otupal. "Recientemente un número de usuarios fue víctima de ataques de "phishing" por parte de un grupo que aseguraba ser un muy conocido banco. La gente dio detalles bancarios incluso cuando no eran clientes de ese banco".

Una investigación separada de la agencia de investigación de mercado YouGov dio los suguientes resultados:

A la pregunta de si la amenaza del cybercrimen los había hecho actuar con más precaución, sólo el 58% de los entrevistados con edades entre los 18 y los 29 años respondieron que sí, comparado con el 79% de los mayores de 50 años. El 80% de los entrevistados jóvenes dijeron que tomaban la decisión acerca de con quién negociar en línea basados en la seguridad, mientras que para los más viejos el resultado fue 93%.

Los cada vez más populares programas peer to peer (P2P) para bajar o compartir información -principalmente música, video y fotografías-, son aplicaciones que por su naturaleza son altamente riesgosas puesto que la comunicación es directa entre los usuarios que están compartiendo la información. El hecho de que sea directa, abre un canal de comunicación que puede ser utilizado no necesariamente para compartir el documento que se está intercambiando, sino también para llevar a cabo acciones que pueden comprometer la seguridad del usuario.

Para hacer pruebas y entender cómo funcionan, el experto de seguridad informática de McAfee dice usar algunos sistemas P2P, aunque él lo hace -y recomienda hacerlo- manteniendo el antivirus actualizado, asegurando que el antivirus cuente con herramientas antispyware para prevenir la instalación de este tipo de programas y con la presencia de un firewall personal. "También a veces cruzo los dedos para que nada adicional vaya a pasar mientras investigo", dice Vicente.

Hay sitios plagados de código malicioso que sin necesidad de descargar algo, automáticamente instalan aplicaciones si no tenemos un nivel de seguridad adecuado en el navegador de internet.

Cuando sí se descargan de forma intencional, éstos tienen licencias de uso muy grandes o que es muy difícil poder navegar a través de las hojas que componen la licencia para llegar a determinar si algo adicional no se va a instalar además del programa que permite intercambiar información. En el momento en que el usuario da clic en "Aceptar" a los términos de licencia, en ese momento deja de ser un programa "no deseado". Porque se instaló con el consentimiento del usuario.

Omisiones como la indiferencia hacia los términos de la licencia, han hecho que los usuarios accedan de una manera rápida a los sistemas P2P. Sin embargo los usuarios se llevan sorpresas porque se desconoce la identidad de con quien se está hablando y con quien se intercambia información.

La ingeniería social toma ventaja del único elemento contra el que los programas de seguridad no pueden proteger absolutamente; la ingenuidad del usuario. Es recomendable ser precavidos.

Un correcto aprendizaje sobre las técnicas comunes de ingeniería social, que conduzca a la modificación de los hábitos de usuario en internet, puede evitar que se sea víctima de engaños y pueden desempeñar un papel preponderante en el combate de futuras infecciones masivas.

Una de las formas en las que los hackers pueden obtener información de un usuario es haciendo que su computadora se infecte con un código malicioso; un mensaje de correo electrónico es la herramienta más común para lograrlo.

Al tener instalado el código malicioso, el hacker podrá estafar rastreando los sistios de internet que visita el usuario para ver si alguno realmente contiene información confidencial del usuario. Si la víctima necesita usar una contraseña, el hacker usa una ventana suplantada para que el usuario ingrese la información de la contraseña.

El ataque se basa en grabar la información introducida mediante el teclado (key logging). El hacker monitorea la información que digita el usuario, como contraseñas, cuentas de tarjetas de crédito y cuentas bancarias o números de identificación personal.

Está ocurriendo otro tipo de phishing que en el mediano plazo será una amenaza, un poco más sofisticado, en el cual llega un mensaje de correo ofreciendo números de atención a clientes, lo que puede generar confianza equivocada, ya que el usuario pensará que no hay problema. Puede ser un teléfono totalmente falso que no tenga que ver con el banco o que ocurra una especie de usurpación vía telefónica bajo el Protocolo de Internet. Uno marca el teléfono que debería ser el correcto y vía IP te desvían hacia otro teléfono.

Cuando el hacker tiene éxito, la víctima es defraudada por dos variantes: una es con pequeños cargos, de 40 pesos al mes y que en la transacción se indique por ejemplo, comisión de tarjeta. Entonces uno llega a pensar que ese cargo puede ser razonable. Uno no se da cuenta de que en realidad es un fraude y que no te lo está sacando el banco sino otra persona. Esto puede representar una amenaza importante si se toma en cuenta que pueden afectar a todo un país, llegan a ser sumas importantes. La otra variante sería que directamente vacíen la cuenta.

Durante 2006 más empresas han sido meta de una herramienta de robo de datos, ya que 17% de las empresas encuestadas ha tenido empleados que ejecutan una herramienta de ese tipo dentro de su red.

Para México y el resto de Latinoamérica ese problema puede ser mucho peor, ya que actualmente esta región es foco de atención de las mafias internacionales dedicadas al robo de identidad y otros males que afectan a los usuarios de internet.

Además, muchas empresas de la región no cuentan con presupuestos para abatir el problema.

Algunas instituciones financieras han comenzado a ofrecer aparatos que generan números al azar cada pocos segundos o minutos, en sincronía con servidores de las instituciones. La idea es que si un registrador de teclazos u otro programa espía en la computadora comunica el password, no existe forma de que alguien pudiera conocer la clave actualmente desplegada en el aparato.

Recientemente los phishers enviaron un correo electrónico en el que el cliente tenía que accesar a un link para entrar a un sitio falso de un banco. Debido a que los clientes de ese banco usan un aparato como el descrito, se les pedía en el sitio falso de phishing (como se hace en el sitio auténtico) que teclearan su password y el número desplegado en el aparato. Lo que no sabían los clientes es que la información en realidad se estaba enviando a un sitio en Rusia.

El sitio en Rusia completó la transacción contactando al banco. Al hacerlo lograron colarse a una sesión bancaria legítima; sólo después de que el cliente se dio de baja los rusos tuvieron la oportunidad de seguir conectados y hacer sus propios movimientos a costa del otro.

En realidad la mejor protección es el comportamiento. No entre a los enlaces de correo electrónico de los bancos. Los bancos no envían correo electrónico con información crítica a sus clientes. ¿Lo entendieron?

Según Websense, antes se transmitían a través de medios físicos como diskette o CD-Rom, después se comenzaron a distribuir por internet. Así nacen los gusanos, cuyo objetivo es abrir huecos de seguridad para vulnerar un sistema; en consecuencia los espacios son aprovechados por otros males como un troyano o un keylogger.

El troyano llega en una foto, un chiste o algo inofensivo y una vez que lo abres tu computadora se convierte en servidora de tu atacante.

El keylogger se diferencia del troyano en que su fin último es identificar cualquier tecleado que hagas en internet; el peligro latente es cuando entras a una página y das datos confidenciales.

Luego llegaron los bot. Si un bot llega a tu computadora no te darás cuenta poque tu máquina estará como dormida, pero se enlista para formar parte de un ejército que recibe órdenes para atacar a un tercero.

El spam o correo basura es otro de los males vigentes. En algunos casos te llega un e-mail con una copia de la página de tu banco para pedirte una actualización de tus datos, que después son usados no sólo para ver tus estados de cuenta, sino para utilizar el número de tu tarjeta [phishing].

Una nueva investigación de la industria refleja un aumento en el uso de imágenes spam, lo cual es una nueva técnica avanzada que han adoptado los spammers para evitar ser detectados. Las imágenes spam pasan desapercibidas por las soluciones tradicionales de escaneo de contenido y no presentan ningún tipo de texto que pueda analizarse, incluyen archivos .gif o .jpeg.

Lo último que se dio a conocer es el vishing, en el que los delincuentes consiguen datos bancarios de las víctimas a través de un correo que les pide que llamen supuestamente a su banco. El vishing es denominado así por la telefonía a través de internet, consiste en que los timadores se aprovechan de que esta tecnología permite tener un número que aparece radicado en una ciudad, independientemente de estar operando desde cualquier parte del mundo.

Al reenviar el mensaje, AOL apoyaría a la niña con recursos para combatir su mal.

Sin embargo, a pesar de haberlo desmentido desde entonces, a la fecha esos correos siguen circulando por la red, cada año lo reeditan con adornos, fotos de algunas niñas e incluso circula en otros idiomas.

"Creo que el robo de mis datos fue a raíz que le cayo virus a mi PC", afirma José Luis en su diario virtual.

Hace unos meses, surgió otra cadena que perjudica a Ericsson. En el correo se dice que la empresa regala computadoras para poder competir con Nokia.

"No sabemos de dónde proviene y no hemos podido parar la cadena, lo que hemos hecho es contestar a las personas, que se trata de una mentira y que Ericsson ni en México ni a nivel global hace este tipo de campañas", afirmó la encargada de las relaciones públicas, Bertha Herrerías.

La presencia de cadenitas en el ciberespacio, explicó la gerente para América Latina de Websense, Estela Cota, es una de las trampas de ingeniería social con mayor penetración en el país.

A diferencia de los virus, no necesitan un mecanismo de autoenvío, porque las personas de "buena voluntad" los reenvían, lo que puede provocar la saturación de la red de las empresas, especialmente si incluyen archivos de Power Point o video.

El bajar de un promocional de película, que dure hasta 10 minutos, equivale al envío de 10,000 correos electrónicos, precisó Cota.

Para las personas, el principal riesgo es que contengan algún código malicioso, como virus o sistemas espía para el robo de información.

Para evitarlo, destacó, las personas no deben abrir correos no solicitados, ni descargar los archivos adjuntos; si proviene de alguien conocido verificar la información y si es de una empresa ir a su página oficial.

Ejemplifiquemos con un par de amenazas en línea que utilizan la Ingeniería Social para infiltrar confiados usuarios finales. Un método que parece estar iniciando actividades es el atacar a la gente mediante blogs. Los blogs son como pequeñas páginas personales donde el creador coloca diferentes tópicos o artículos y los lectores pueden, usualmente, hacer comentarios sobre el contenido. Los hackers están creando blogs en los que, como con cualquier otro tipo de ataque, todo parece normal. Pero, detrás del escenario, el blog contiene código viral en espera de infectar un sistema. Después de armar su trampa en línea, los atacantes tratan de hacer su sitio conocido de diferentes formas, tales como spam, chat rooms y mensajería instantánea. Además, el atacante puede introducir su link en algún comentario en el pizarrón del blog de alguien más. Después de esto, sólo se necesita un click en el link y ¡voila!, están infectados.

También se observan ataques de ingeniería social en sitios tales como Facebook y MySpace. Un reciente estudio señala que:

Ha habido un cambio en la forma como la gente está siendo atacada. Los usuarios finales son el eslabón débil. No estoy tratando de insultarlos o hacerlos menos. Todo lo contrario, pero la situación es así.

Casi todo mundo tiene un programa de protección antivirus, lo más probable es que su proveedor de servicios de internet haya puesto un programa antivirus en sus servidores, la gente tiene firewalls, software antispyware, protecciones contra robo de identidad, etc. Todo lo que a usted se le ocurra, pero con Ingeniería Social, nada de esto importa. Si usted invita código a su sistema seleccionando un enlace activo, usted se está poniendo en riesgo. Entre lo anterior y los nuevos exploits y vulnerabilidades del momento, la experiencia puede ser como la de caminar en un campo minado.

Es tradicional, y fundamentalmente correcto, el consejo de asegurarse de contar con un antivirus actualizado. Asegurarse de contar con un firewall y escanear todos los sistemas de su red con regularidad. Es igualmente importante no hacer click en ningún enlace de origen desconocido. Es también una buena idea escrutar los enlaces de entidades conocidas para verificarlos antes de abrirlos. Esto incluye correos electrónicos, blogs, mensajes instantáneos, etc. ¡Hay que ser cuidadoso con todo!

La mayor parte de los perjuicios que sufren los cuentahabientes que utilizan internet son por dos motivos: la pesca de datos (phishing, en inglés), realizado por personas desconocidas, y el abuso de personas de su confianza.

En el primer caso, se trata de engaños, sobre todo a través de mensajes de correo electrónico, que buscan que usted revele sus claves e identidades. Estos mensajes se emiten diariamente por millones, buscando la ingenuidad de unos cuantos, a los que suelen robarles por lo menos dos mil pesos, que se incrementarán si el afectado no se da cuenta por días o semanas. Este delito es creciente y la única forma de protegerse es ignorando esos mensajes.

Una variante de la pesca anterior es el envío de programas "troyanos", encubiertos bajo mensajes inofensivos o graciosos. Dejan en su computadora un atrapador de claves bancarias, que registran cuando usted las teclea y las envían, sin que se dé cuenta, a alguien que buscará aprovecharlas. Chistes, mensajes-cadena y fotos suelen engañar a algunos. Si no conoce al remitente del mensaje, mejor bórrelo sin abrirlo, además de protegerse con un buen programa antivirus.

El segundo motivo es tan viejo como los bancos. No le conviene dejar por escrito o al alcance de otros sus claves para entrar al banco por internet. La cautela, en esta materia, siempre será su mejor protección.

La denuncia de un jalisciense trajo a la mesa de discusión una problemática que no es nueva pero que en México se conoce poco: los marcadores (dialers).

Un marcador es una aplicación que utilizan las computadoras para marcar a números telefónicos vía módem, por lo que sólo puede funcionar cuando el usuario cuenta con conexión telefónica (dial up) a internet.

Para que un programa de este tipo se mantenga dentro de la legalidad, debe informar al usuario de los términos y condiciones del servicio; sin embargo, cuando estos se instalan y activan sin el consentimiento del usuario, están violando sus derechos como consumidor, situación que ya ha ocurrido en otros países.

En el año 2004, en España, se detectó un fraude millonario (calculado en aproximadamente 35 millones de euros), que consistía en el desvío automático de las conexiones telefónicas a internet a números 900, sin consentimiento de los usuarios, lo cual dio pie a que las autoridades españolas aprobaran medidas legales para proteger a los consumidores.

En su sito web, IFX se presenta como: "Un proveedor de servicios de telecomunicaciones líder en Latinoamérica...", con presencia en 10 países del continente americano, incluido Estados Unidos.

Después de una exhaustiva búsqueda en internet, fue posible localizar varios foros dedicados a lo que los cibernautas califican como "el fraude de IFX" o "un robo descarado" cometido por los "Ladrones de Internet".

En todos los casos hay una constante: en los recibos telefónicos aparece, en el rubro de Servicios 900, el cobro por "servicios contratados" a nombre de IFX Networks de México, con dirección en Avenida Paseo de la Reforma No. 2654, Piso 3C, Col. Lomas Altas, CP11950, en la Delegación Miguel Hidalgo, con clave de proveedor INM95, por el concepto de: ACCESO JUEGOSNETWORK WEB IFX.

No obstante, los afectados aseguran no haber sido advertidos de la instalación del marcador de IFX y señalan que no fue sino hasta que solicitaron una explicación de dicho cobro, cuando supieron que las marcaciones habían sido realizadas a través de sus computadoras. Tan sólo la suma de los cargos por este concepto, de nueve recibos telefónicos, asciende a un total de 10,453 pesos, lo cual deja ver la magnitud del problema en cuestión.

Hay nueve copias de recibos telefónicos en los que aparece el cargo por los servicios de IFX, todos pertenecientes a la compañía Teléfonos de México. El testimonio de los afectados revela que existe una carencia de información sobre el tema de los marcadores, ya que las respuestas del personal de Telmex ante las quejas varían de un estado a otro e incluso dentro de la misma ciudad.

A Javier Pino, de Yucatán, le explicaron que tenía que pagar las llamadas porque salieron de su línea, mientras que a Rocío Juárez, de la Ciudad de México, le quitaron el cobro de IFX mientras le dijeron, "se realiza una investigación".

La confusión es tal, que incluso los afectados no saben si acusar a su compañía telefónica, a IFX o ambas por el cobro en sus recibos, al respecto, la Procuraduría Federal del Consumidor informa que las quejas serían contra IFX ya que ésta es la compañía responsable de los servicios que generan el cargo en los recibos telefónicos.

José Luis Peralta, comisionado de la Comisión de Telecomunicaciones, quien conoce de la existencia y repercusiones de los marcadores, prometió llevar a cabo una investigación de inspección a las oficinas de IFX para deslindar responsabilidades. "Si esta empresa está incurriendo en una incorrecta prestación de sus servicios... la comisión sí podría sancionar... me parece que es un caso que también toca a Profeco y también puede tocar a Procuraduría General de la República". Asimismo, recomienda a los afectados levantar una denuncia en la Cofetel (www.cofetel.gob.mx) que puede hacerse a los teléfonos: 5015 4000 y del interior de la república al 01 800 200 0120.

Aunque los usuarios de conexiones de acceso telefónico a internet siempre estarán expuestos a ser atacados por los marcadores fraudulentos, existen varias recomendaciones que se pueden seguir para evitar esta desagradable situación:

Los investigadores han identificado 5 tipos de estafa, aunque todas tienen algo en común: "La persona elegida termina creyendo que puede obtener algo de un gran valor (una recompensa financiera o una relación romántica) a cambio de un pequeño desembolso". En todos los engaños, el estafador y su víctima se conocen únicamente a través de internet, y el primero siempre sufre una increíble mala suerte: ha sido atracado, arrestado u hospitalizado, y, además, no tiene familia ni amigos a los que acudir.

Estas estafas, además, suceden habitualmente en Nigeria. Y es que en este país los timos son tan frecuentes que tienen, de hecho, un nombre: fraude 419 (por el artículo de la ley nigeriana que los describe).

Estos son los cinco tipos de timo que ha identificado el Departamento de Estado:

Para conseguir los mejores consejos posibles, hablamos con Carol McKay de la National Consumers League. Ella nos da algunos tips que no podemos permitirnos ignorar:.

El directivo del intermediario financiero explicó que los hackers han dejado de atacar a los bancos, pues éstos cuentan con tecnología de punta para evitar daños.

Comentó que ante esta situación los criminales cirbernéticos han volteado sus baterías sobre los usuarios finales, quienes son el eslabón más débil del sector.

Expuso que por ejemplo en diciembre del año antepasado 15,244 usuarios de Banamex fueron sujetos de ataques mediante phising, mientras que para el mismo mes de 2006 la cifra aumentó a 23,787 casos.

Reveló que los números de sitios donde se originó el phising se multiplicó, pues por ejemplo en diciembre de 2005 se detectaron 7,000 sitios maliciosos, mientras para el mismo mes de 2006 hubo 28,531.

Los programas maliciosos únicos van en aumento, pues mientras en diciembre de 2005 detectaron 180 aplicaciones únicas, para el mismo mes del año pasado fueron 340.

Comentó que los ataques son cada vez más refinados y si bien la gente conoce ataques principalmente de worms, spam, spyware, adware, phising o virus, existen algunos otros que no se conocen como por ejemplo el targeted attacks, rootkits, zombies, inyección de códigos, browser helper object o ransomware.

Por ejemplo, explicó que ransomware consiste en que cuando la gente baja una fotografía de internet, detrás de esta viene un código malicioso que se instala en la máquina de los usuarios y desde ahí puede robar datos importantes del usuario.

Víctor Ibáñez, gerente de seguridad para banca electrónica de Symantec, indicó que no existe una receta única para evitar algún fraude por internet cuando la gente hace una transacción financiera o comercial, pero se deben tomar en cuenta algunos puntos básicos para disminuir los riesgos.

Comentó que la gente debe sospechar de cualquier persona que solicite datos personales a través de internet.

Comentó que cuando la gente entre a un sitio financiero en internet lo debe hacer directamente en la barra del explorador y no "picando" una liga, pues muchas veces éstas son copias ilegales de las instituciones financieras.

El especialista pidió a la gente revisar periódicamente sus cuentas por internet y asegurarse que los parches de seguridad están actualizados.

En cuanto a compras por internet pidió entrar a sitios confiables, reconocidos y evitar aquellos que tienen ofertas sumamente atractivas, pero que detrás de ellas puede haber alguna mala intención.

También llamó a no hacer transacciones en línea desde sitios públicos y evitar que otras personas cuenten con las contraseñas correspondientes. Vega señaló que es un problema común que la gente comparta sus nips, lo cual representa un riesgo para la gente.

Hoy los usuarios de Internet se encuentran sitiados por un conjunto de trampas y engaños maliciosos -desde phishers, que atraen a la gente a sitios web fraudulentos, hasta robots controlados remotamente que se apoderan de las computadoras. Necesitan estar alertas constantemente contra ladrones profesionales en línea.

No hace mucho tiempo que aquellos que lanzaban ataques sobre desprevenidos usuarios de Internet lo hacían persiguiendo la gloria hacker, no su identidad personal, comenta Tom Powledge, vicepresidente de administración de producto de la compañía de software de seguridad Symantec. Por ejemplo, la variante del gusano de Internet Blaster que afectó a unas 50,000 computadoras en 2003 fue lanzada por alguien de 19 años que vivía con sus padres.

"Esta tumbaba computadoras, robando algo de su tiempo", explica Powledge. "Ahora esto se está poniendo más serio. Estas cosas están siendo escritas por organizaciones profesionales".

Aquellos que utilizan una computadora basada en Windows, la cual es más vulnerable a ataques debido a su ubucuidad, necesitan mantenerse sintonizados a los nuevos parches de seguridad emitidos por Microsoft. "Nuestra información muestra que una computadora desprotegida conectada a Internet a través de banda ancha será atacada en alrededor de ocho segundos", informa Laura Yecies, vicepresidente de la compañía de software de seguridad Check Point.

Pero muchos criminales en línea no están simplemente atacando cerraduras tecnológicas. Están engañando masivamente. Sea uno un usuario de una Apple Macintosh o de una común basada en Windows, el comportamiento descuidado en Internet lo puede poner en un peligro contra el que no lo protejerá ningún firewall o antispyware.

Los usuarios de Internet multitarea, particularmente, pueden caer presa de requerimientos de mensajes de correo electrónico que fingen ser enviados por un banco u otro servicio financiero. Los usuarios son dirigidos a un sitio web fraudulento. Distraídos, llenan la información personal solicitada, como los datos de una tarjeta de crédito o el número de Seguridad Social.

"Su banco nunca le enviará un mensaje que diga 'Por favor teclee aquí su información personal'", agrega Powledge de Symantec.

Incluso los jóvenes acostumbrados a la tecnología son vulnerables a los hackers y a los mineros de datos que se ocultan en sitios de redes sociales, expuso Amol Sarwate, administrador de los laboratorios de investigación de vulnerabilidades de la empresa de seguridad de software Qualys. Eso se debe a que la gente está dispuesta a almacenar grandes cantidades de información personal en sus páginas de redes sociales.

"Los sitios de redes sociales son, por mucho, el lugar #1 donde el robo de identidad puede tener lugar", concluyó.

Sarwate y otros expertos comentan que la gente que postea información tal como sus números telefónicos y domicilio está cortejando al desastre. Sarwate recuerda a un amigo que fue engañado para que proporcionara información personal por alguien que fingió ser el representante de una unión de crédito. El defraudador obtuvo su número telefónico de su página de una red social.

Algunos expertos advierten incluso contra poner fotos propias o familiares.

Incluso las páginas de redes sociales cerradas al público pueden ser vulnerables; un hacker puede obtener acceso al sitio suplantando a un amigo.

Aunque admite que algunos pueden llamarlo paranoico, Sarwate declara no tener una página de Myspace o Facebook. "Es muy divertido", admite. "Pero es muy fácil soltar información -como dónde estudiaste tu maestría o quiénes son tus cuates", agregó.

Chris Boyd, director de investigación de malware para FaceTime Security Labs, ha detectado recientemente un timo basado en Nigeria dirigido a gente que utiliza sitios web sobre bienes raíces. Los buscadores de fincas proporcionan información de ingresos y números telefónicos, así como direcciones de correo electrónico y de mensajería instantánea. Usando esta detallada información, los timadores contactan a las posibles víctimas y les ofrecen grandes negocios en departamentos -siempre que les envíen un depósito de garantía mediante Western Union.

"Es una operación bastante sofisticada", explicó Boyd. "Sólo es cuestión de tiempo cuando alguien será engañado en la compra de una casa".

Algunos ladrones en línea en realidad usan esquemas de baja tecnología. Puede ser tan simple como utilizar una nota de caja falsa para comprar un artículo a través de Craigslist, dijo Petry. "Mi consejo es: siempre sospechen. El escepticismo paga".

Según una revisión de los códigos penales de las entidades federales, aunque en el Distrito Federal, Puebla y Chiapas se reconoce que existe la posibilidad de cometer fraude a través de transferencias electrónicas o mecanismos cibernéticos, no existen garantías suficientes para los afectados.

"En las entidades federativas normalmente no existe un tipo penal especial para este delito. Sí está tipificado, pero en forma genérica dentro del fraude, que es un delito local", aseguró Jorge Gaxiola Moraila, socio de la firma Gaxiola Moraila y Asociados, especialista en el sector financiero.

"El problema principal es que los Ministerios Públicos no tienen la especialización para poder comprender todo el manejo que se realiza en un fraude por medios electrónicos".

Alfredo Acevedo, socio de la misma firma, señaló que el problema es que las procuradurías de cada entidad operan con circulares para establecer criterios en los Ministerios Públicos, y éstos varían de un estado a otro.

Un ejemplo es el DF, donde, aunque está reconocido el fraude vía transferencia electrónica, la circular A/003/99 deja sin defensa especializada a víctimas de fraudes en línea por robos menores a 758,000 pesos.

"A la fiscalía para delitos financieros van los delitos de fraude y abuso de confianza por un monto superior a 15,000 veces el salario mínimo vigente del Distrito Federal", establece la fracción III del artículo 28 de la circular.

En cambio, en Jalisco, la Procuraduría General de Justicia del Estado debe atender todas las denuncias que se hagan por fraude electrónico, independientemente del monto, según Marco Roberto Juárez, subprocurador B de Delitos Patrimoniales no Violentos de la dependencia.

La web ha evolucionado. Los dispositivos para tener acceso a ella también han avanzado, pero al mismo tiempo el malware pone en entredicho las nuevas formas de seguridad implementadas en estos dispositivos, los cuales cada vez cuesta más alejarlos de los ataques que llegan por medio de internet.

La solución principal es la cultura de la seguridad, que significa educar a la sociedad de la información en el uso de la tecnología, en el uso de antivirus, de firewalls y, sobre todo, tener conocimiento pleno de la información que está recibiendo y otorgando. Recordemos que el malware busca un pequeño error humano para proliferar masivamente, y también que muchos ataques son dirigidos, como la guerra cibernética entre países, que aunque se niegue, es una realidad, sobre todo en las naciones asiáticas.

La recomendación es mantener actualizado el sistema de cómputo, sistema operativo y antivirus; tener un buen firewall; no introducir información infectada, ya sea de CD, DVD, memoria USB, memory stick, firewire, etcétera, además de depurar la información y almacenarla en CD, DVD o disco duro externo.

También alejar de su equipo los programas para bajar música o video, como Ares, Limewire, etcétera, porque estos son el camino ideal del malware y los robots que roban tus datos personales y utilizan tu computadora para atacar otras.

A continuación algunas guías para seguir:

El e-mail viene bajo el título "Tabasco: Bándalos (sic) aprovechan la situación", donde se hace un llamado de emergencia por los supuestos riesgos que corren niños y ancianos debido a que mafias están utilizando medicamentos y bebidas donadas para transportar droga.

Ofrece más información mediante un archivo adjunto, que en realidad es una orden para bajar de Internet un código malicioso.

El virus descarga una aplicación espía para que cuando el usuario visite la página de Banamex, lo envía a un sitio falso donde "roban" el número de cuenta, clave secreta y la de acceso generada por el "token".

La víctima no podrá realizar su transacción y su máquina quedará bloqueada, mientras que un hacker recibirá la información y de inmediato entrará a la verdadera página del banco para sustraer recursos.

[Y lo anterior no es culpa del banco, a quien el afectado pretenderá cobrarle el resultado de su propia pendejez y frivolidad en el uso del acceso a internet - el webmaster].

Esté muy atento al juego de letras que pueda tener el origen de un correo; ya ha sido muy comentado el caso de sitios que alteran una letra para hacerse pasar por otros sitios similares, como el caso de banarnex.com en lugar de banamex.com.

Los usuarios de computadoras han sido advertidos durante años acerca de las amenazas de virus en las descargas de internet y en archivos sospechosos incluidos en el correo electrónico. Ahora están en riesgo de adquirir una infección digital sólo por conectar un nuevo aparato en sus PCs.

Algunos casos recientes incluyen: iPods de Apple, marcos digitales para fotografías y equipo de navegación Tom Tom.

En la mayoría de los casos, fábricas chinas -a las que muchas empresas han acudido buscando mantener bajos sus costos- son la fuente.

El problema parece originarse por mal control de calidad -quizá un trabajador descuidado conectando un reproductor de música a una computadora de la fábrica que se utiliza para pruebas- más que por un sabotaje organizado por hackers o por las fábricas chinas.

Si un virus fuera introducido en una etapa temprana de la producción, por un empleado corrupto o un hacker cuando el software es cargado en el aparato, entonces los problemas podrían ser más serios y difundidos.

Saber cuántos equipos han sido vendidos, o rastrear los virus con cierta precisión, es imposible dado el secreto mantenido por los fabricantes electrónicos y por las empresas que contratan para construir sus productos.

Pero dada la naturaleza de la manufactura masiva, la cantidad pudiera ser enorme.

Cuando Jerry Askew, un asesor en computación de Los Angeles, conectó un marco digital para fotografías a su PC con Windows, esta se infectó con 4 virus, incluyendo uno que robaba passwords.

Expertos en seguridad comentan que el software malicioso está siendo cargado en la etapa final de la producción, cuando los aparatos son sacados de la línea de ensamble y conectados a una computadora para asegurarse de que todo funcione.

Si la computadora de pruebas está infectada -digamos por un trabajador que la utilizó para cargar su propio iPod infectado- el germen digital se esparcirá a cualquier otra cosa que se le conecte.

Miles de personas cuyo software antivirus no está actualizado pueden haberse infectado por nuevos productos sin darse cuenta, advierten expertos. Incluso el software de protección puede ser insuficiente.

En un caso, marcos digitales contenían un bicho desconocido que no sólo robaba passwords de juegos en línea, sino que inutilizaba el software antivirus, según investigadores de CA Inc.

"Es como si tomara una pistola que nunca hubiera visto... antes de jalar el gatillo usted probablemente revisaría la recámara", comentó Joe Telafici, vicepresidente de operaciones de McAfee Avert Labs, la rama de investigación de amenazas del fabricante de software McAfee Inc.

"Es un ejemplo extremo, pero la idea es correcta. Es mejor perder 30 segundos más para asegurarse, que cometer un error", concluyó.

Los consumidores pueden protegerse de la mayoría de las infecciones cargadas de fábrica con un antivirus activo y mantenido actualizado. El software busca virus conocidos y comportamientos sospechosos que indican un ataque por código malicioso, lo mismo de una descarga que de un aparato conectado a la PC con un cable USB.

Un trabajador de tecnologías de la información escribió al grupo de seguridad SANS que su nuevo marco digital de fotografías le contagió "el más dañino virus que haya encontrado en más de 20 años de carrera en el medio". Otro se quejó del mal funcionamiento de su disco duro externo porque venía contaminado con un virus que robaba passwords.

Expertos en leyes comentan que las infecciones durante la manufactura se pueden convertir en un gran dolor de cabeza para los negocios que los venden y las compañías que los fabrican, si los clientes pueden demostrar que fueron dañados por los virus.

Si no está seguro de lo que es un correo electrónico tipo cadena de cartas, aquí le va un ejemplo: recuerdo uno acerca de un pequeño niño con una enfermedad terminal y que requiere de una operación. Empieza platicando del niño y su familia. A continuación aparece un poema que supuestamente fue escrito por el niño y luego solicita que se retransmita el correo electrónico a todos los conocidos, porque una cierta cantidad de dinero será donada a la familia para ayudarla con los costos de la operación. Usualmente asegura que una compañía grande, como AOL, será la donadora. ¡No es cierto!

La simple verdad es que un correo electrónico reenviado no puede ser rastreado. No hay manera de que una empresa como AOL pudiera saber cuánto dinero deberá donar. Es más, una vez que un correo electrónico ha sido reenviado una y otra vez, frecuentemente está tan revuelto que es demasiado complicado detectar cualquier cosa, lo que hace que cualquier rastreo sea imposible.

Así que si recibe alguna vez un correo electrónico que diga: "reenvíelo a tanta gente como pueda", no lo haga. No vale la pena. Algunos estarán pensando: "Bueno, voy a reenviarlo, no vaya a ser que sea cierto". Eso tampoco ayudará a nadie. Si lo hace, sólo continuará con el ciclo de enviar información falsa. Una vez que reenvíe el correo electrónico, básicamente habrá enviado un engaño a todos sus amigos y familiares. Mejor destruya el correo electrónico y continúe con sus actividades.

Además, esta situación solamente tiende a empeorar. Aunque de la misma forma en que las empresas y bancos buscan implementar lo último de lo último para defender sus sistemas de "hackers", los ciberdelincuentes están un pasito atrás de estos esfuerzos, buscando romper con estos nuevos esquemas de seguridad minutos después de que se implementan.

Sin duda es una lucha sin cuartel, pero los expertos en seguridad y sistemas están de acuerdo y no se cansarán de repetir que la receta para prevenir ser víctimas de estos delincuentes, es sumamente fácil. Además de tener una buena protección como un antivirus o un "firewall", a continuación les proporcionamos algunas simples y sencillas recomendaciones que siempre debemos de tener muy en cuenta a la hora de navegar en la red:

Procure cambiar con regularidad sus contraseñas, de preferencia cada 3 meses.

Procure que sus contraseñas contengan combinaciones de palabras y números para elevar la dificultad de que alguien pueda acceder a sus cuentas de correo.

Existen algunos mensajes de correo que aparentan ser de un conocido, verifique siempre las advertencias que aparecen sobre la procedencia de este "mail" y no lo abra si duda de su procedencia.

Revise que la página desde donde usted va a acceder a su correo sea la correcta y sólo teclee su contraseña en la página de inicio de su servidor de correo electrónico.

No abra correos de personas que desconoce.

Procure mantener actualizado su equipo y baje los parches del fabricante para el sistema operativo que usted utilice.

Si al caminar por la calle debemos de tener precaución, lo mismo debemos hacer al navegar por la red. Precaución, sentido común y mucha cautela son factores indispensables para evitar que navegar por la red pueda convertirse en un tormento, y además de que nos ahorrará verdaderos dolores de cabeza.

Hoy en día, sin embargo, los problemas más insidiosos de Internet provienen de la credulidad humana, no de los trucos tecnológicos. Aunque algunos programas ayudan a protegerse de estos nuevos tipos de ataques, las mejores armas son el sentido común, la vigilancia y la utilización cuidadosa del correo electrónico y la Web.

Esta clase de ataques se denomina "ingeniería social" y los delincuentes recurren a ella para robarle su dinero y su identidad, e instalar en su computadora software dañino que puede ser utilizado para continuar estafándolo.

La ingeniería social es el equivalente en línea de una vieja estafa, en la que un maleante asusta a la víctima con falsas advertencias o la tienta con promesas engañosas y luego la roba.

La manera más frecuente adoptada por la ingeniería social se llama phishing, un ataque que usa tanto el correo electrónico como la Web para engañar a las personas y hacerlas que entreguen información confidencial en sitios Web que parecen auténticos. Pero estos sitios son falsificaciones diseñadas astutamente para transmitir sus datos personales, como contraseñas y números de cuentas, a delincuentes ubicados a menudo en países lejanos.

A continuación ofrecemos algunos consejos para ayudarlo a no ser víctima de la ingeniería social.

Sin embargo, los delitos que más han crecido en los últimos años, son el fraude de tipo Phishing, que consiste en el envío de mensajes de correo falsos con apariencia de verdaderos, estos mensajes incluyen logotipos, colores, tipos de letra, vínculos; que simulan provenir de entidades bancarias y que tratan de servir de puerta de entrada hacia la página web de una entidad bancaria, cuando el usuario cree ingresar a la página web de su banco ingresa sin saberlo a un servidor falso, al ingresar su número de tarjeta y clave estas son registradas por el ladrón informático. Esta modalidad de engaño se denomina "Phishing" pues la información es "pescada" usuario por usuario.

Estrella asegura que "gran parte del problema no es la detección de casos de amenazas, extorsiones o fraudes, sino la apatía social por la cultura de la denuncia, "poco se puede hacer en cualquier tipo de delito si la víctima no señala el caso y pide ayuda de las personas que se dedican a esto, nosotros no estamos exentos de las reglas de todo investigador, tenemos que seguir los mismos procedimientos que los demás, y aunque nosotros no actuamos como fuerza pública por medio de operativos, si lo hacemos a menara de patrullajes cibernéticos, en donde podemos encontrar en flagrancia a un usuario que está llevando a cabo algún delito, en ese momento, damos la alerta a las autoridades, quienes tendrán presencia física en el sitio, y podrán hacer el arresto del responsable, sin embargo, en casos específicos como las amenazas y las extorsiones, lo principal para iniciar la investigación es que el usuario pierda el miedo a denunciar".

La madre de todas las redes, el Internet, puede ser usado como instrumento de investigación, sujeto de desarrollo, es pues, un avance tecnológico que ha revolucionado no sólo la forma de vivir de aquellos que se conectan, sino que además, su forma de entender las cosas, de ver el mundo, en muchos aspecto, el Internet ha vuelto al mundo, un lugar más culto, más informado, más coherente, ha ayudado de forma increíble a la globalización, al flujo de información; sin embargo, no se salva de ser tocado por personas que utilizan ese medio para sus fines infames, de ser una maravilla moderna, puede convertirse en una trapa; por otro lado, no se puede prohibir a nuestros seres querido el uso de esta herramienta, pues se ha vuelta parte integral del desarrollo humano y la educación a nivel mundial, sin embargo, hoy más que nunca es necesario que se supervise de manera conciente los contenidos de las páginas que sus hijos frecuentan.

"No hay por qué satanizar al Internet, pues cuando es bien utilizado, puede ayudar mucho a tener una mejor vida, sin embargo, si es recomendable que los padres tengan un ojo sobre sus hijos, y sobre todo, que se cree esa cultura de la denuncia, que para eso estamos nosotros, para evitar que se transgreda la autonomía de los usuarios", finaliza Estrella.

Dado que la mayoría de la gente parece estarse volviendo hábil para no caer en los sitios "phishing", los defraudadores han contraatacado con el "vishing" que ya no dirige a la gente hacia sitios web. El "vishing" los evita totalmente. En este tipo de fraude las personas reciben una nota de correo que en vez de dirigirlas hacia un sitio web, les proporciona un número telefónico al cual llamar. En ese número todo parece igual al de la compañía suplantada. Tienen todos los mensajes automáticos, música de espera e incluso tiempos de espera largos. Cuando finalmente se habla con un funcionario, éste le pedirá la información de su cuenta. ¡Es un fraude! Después de obtener la información, podrán firmarse en su cuenta real y robarse su dinero o su identidad.

Otros me han escrito para ofrecerme Viagra, Cialix, Xanax; un supuesto video porno de Hillary Clinton; los versos de Paris Hilton; el supuesto accidente mortal de Ricky Martin. ¿Quién quiere ver a Hillary Clinton haciendo cosas que sólo competen a las carnes de una señora de 60 años? ¿Quién quiere escuchar a la Paris, cuando verla es lo único que vale la pena? Si por las noticias se sabe que Ricky Martin no está muerto, ¿qué contiene el videíto en oferta? Misterios.

Sobre los medicamentos, espero no necesitarlos nunca: circulo por el barrio del Santuario y es escalofriante la mafia que se reúne en esa zona de la ciudad para ofrecer medicinas. ¿Serán iguales los mafiosos que las comercializan por correo electrónico? Supongo que son peores. La hierba que ofrece Erick Daugherty promete por lo menos 3 pulgadas extras -no especifica en cuál-, ayuda a controlar la eyaculación precoz y, por supuesto, está "aprobado y recomendado" por doctores. Como todos los productos mágicos ansiosos de transformar nuestras vidas. Y nuestros cuerpos.

No me molesta el spam, he aprendido a manejarlo: pongo controles en mis cuentas de correo electrónico, no doy clic en correos cuyo remitente no me es confiable y jamás doy veracidad a las cosas que ofrecen. ¿Hillary, desnuda? De ser cierto, sería un anzuelo excepcional para debatir sobre la vida íntima y la esfera pública de las personas.

El spam es uno de los males de Internet. Todo sería perfecto sin la existencia de virus informáticos, charlatanes y hackers de pacotilla buscando boicotear la computadora de gente que ni conocen. Pero el hubiera no existe. Manteniendo un mínimo de responsabilidad y seguridad, no es difícil lidiar con el correo no deseado. Basta con no ponerle atención, porque es un hecho que seguirá existiendo por más códigos de seguridad que se inventen los proveedores de correo electrónico.

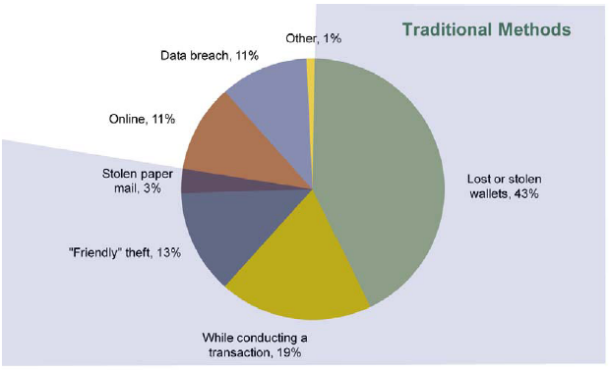

Los fraudes de identidad aumentaron 22% en 2008 en comparación con el año anterior, según un reporte de Javelin Research.

A pesar de los encabezados que consiguen los ataques de "phishing" y "hacking", la mayoría de los robos de identidad son resultado de carteras, chequeras y tarjetas de crédito extraviadas o robadas, según el reporte.

Las carteras extraviadas o robadas representaron el 43% de los incidentes en los que el método de acceso se conoció. Esto se compara con el 19% que ocurrió al realizar una transacción, 13% en hechos en que intervinieron amigos, empleados o familiares y 11% que sucedieron en línea o mediante irrupción en archivos de datos.

También es de notarse que es 26% más probable que las mujeres sean víctimas de fraude de identidad que los hombres.

El gobierno quiere que los estadounidenses piensen antes de hacer clic con el ratón y que sepan quién está del otro lado de sus mensajes instantáneos, ya que lo que uno hace o dice en el ciberespacio permanecerá allí para que muchos puedan verlo, robarlo o usarlo, ya sea contra la gente o su gobierno.

| Asunto |

| ¡Virus de computadora nuevos y letales! |

| Tu cuenta bancaria está segura y actualizada. No necesitas hacer nada. |

| ¡Hola, amigo! A pesar de mi tono amable no te conozco. |

| ¿Deudas? ¿Sin crédito? ¿Embargo hipotecario? Todo es culpa tuya. |

| ¡Recibe un obsequio! Te cobraremos una suma estratosférica por gastos de manejo y envío. |

| Compra cuando quieras: nuestras existencias no se agotarán. |

| Tu ruina financiera está a un clic de distancia. |

| Lo sentimos, no ganaste nuestro concurso. |

| Chicas bellas y sensuales no tienen nada que decirte. |

| Borra este mensaje sin perder absolutamente nada. |

| Satisfacción improbable. |

Probablemente has llegado a la conclusión que esto no aplica a ti, porque tú decides lo que pones y siempre eres precavido -sigue leyendo.

Hay 3 impactos negativos del uso de FB: renuncias a tu privacidad, te expones a actividad criminal y arriesgas tu imagen. Las primeras 2 han sido discutidas por todos lados, todo lo que sometes a la red lo debes considerar dominio público y atenerte a las consecuencias; más publicidad personalizada, acceso a tu vida privada, la amenaza de un posible robo o secuestro.

El problema está en creer que lo que no viene explícitamente en tu perfil está fuera del alcance del público, cuando en realidad a través de lo que tienen tus contactos se puede triangular perfectamente quién eres, donde vives, tu nivel socioeconómico y quizás hasta tu marca favorita de ropa interior; información útil para un delincuente o simplemente para un patán al que hiciste enojar manejando.

La otra es que las compañías están dispuestas a pagar por saber a quién están contratando y estás siendo muy ingenuo si crees que la foto en la que sales fumigado en el antro o vestida de prostituta en halloween no va a llegar a la pantalla del que pudo haber sido tu futuro jefe. Además siempre es buena medida preguntarte qué gana alguien que te ofrece algo gratis, FB le ha asegurado millones a sus inversionistas y su único activo productivo es la base de datos de 400 millones de personas, le tienen que sacar ganancia y todavía no descifran exactamente cómo.

Esto no es como los chats, en los que tu prudencia te mantenía a salvo; ó el uso de la tarjeta de crédito por Internet, que resolvieron compañías de seguridad. En las redes sociales, con solo estar activado generas un perfil preciso, saben qué nombres decir si te quieren extorsionar, dónde te pueden buscar si te quieren perjudicar, cómo te ves en traje de baño si... Bueno, creo que entienden la idea.

Los abogados en el artículo mencionaron muchos casos en que las redes sociales les habían dado información de más. Una mujer que negó ante el juez tener problemas con las drogas, se encontró que el abogado de su marido obtuvo fotografías en las redes sociales de ella fumando mariguana en una fiesta. Un hombre que negó tener problemas de violencia, fue confrontado con un mensaje altamente violento con el que se describe a sí mismo en su perfil de My Space. Otro declaró en Match.com que era soltero, sin hijos, mientras que en su proceso de divorcio, buscaba obtener la custodia de los "inexistentes" niños. Una mujer encontró las fotos de su esposo con su amante de vacaciones. Si bien, el había eliminado a su mujer de la lista de amigos, un amigo en común le proporcionó las fotografías. Las historias son interminables.

Facebook, al igual que las demás redes sociales, es sólo una herramienta que nos ha brindado un gran vehículo para compartir nuestra vida. Si bien es cierto que esa información está protegida, la protección tiene sus límites y riesgos. Podemos quitar la etiqueta a una fotografía pero no podemos hacer que desaparezca del perfil de quien la subió. Y si bien es posible quitar a un ex de tu lista de amigos, no puedes quitarlo de las listas de amigos y conocidos en común. Gracias a las redes sociales, unas fotos de tus vacaciones, por ejemplo, pueden ser vistas casi de manera inmediata por tu lista de amigos, minutos después de que las subes. Dependiendo de las opciones de seguridad que elijas éstas también pueden ser vistas por amigos de amigos o por cualquiera, con lo que la información se multiplica exponencialmente. Por ello hay que ser cuidadosos en la forma en que utilizamos la herramienta. Cátulo decía: "No fíes tus secretos a ninguno para que consigas que no los sepan todos". De la misma forma que es poco sensato contarle a alguien nuestras intimidades, es igualmente insensato compartir nuestra información íntima en las redes sociales.

A pesar de que no nos guste admitirlo, somos chismosos por naturaleza. De alguna forma u otra acabas contando o escuchando la información de otros que no es lo que podría considerarse "información pública". En las épocas anteriores a Facebook la información circulaba de una forma más lenta y entre un número reducido de personas. Las redes sociales, por virtuales que sean, en términos de imprudencia no siguen reglas diferentes que la vida real. Si acaso, el boomerang con que nos regresa nuestra imprudencia es mucho más rápido. Si antes una confidencia a la persona equivocada, con el tiempo, nos costaba caro, ahora una imprudencia en una red social nos cuesta carísimo y en segundos.

Es necesario entender que las redes sociales son muy útiles pero también es cierto que en ellas todo lo que digas puede ser usado en tu contra.

Compartir y comunicar es muy bueno pero las redes sociales no están exentas de las mismas reglas que la vida real y la discreción es siempre la mejor arma para protegernos de situaciones incómodas. "Eres dueño de tus silencios y esclavo de tus palabras". Anónimo.

La trampa. Cuando haces clic en el enlace, la falsa empresa instala un programa malicioso en tu computadora. No sólo no habrá ninguna limpieza, sino que tendrá acceso al número de tu tarjeta de crédito, perderás el dinero de la cuota y tu computadora requerirá terapia intensiva.

La estrategia. Se prevé que los programas "alarmistas" de este tipo serán la estafa cibernética más costosa del presente año, con más de un millón de usuarios afectados diariamente tan sólo en Estados Unidos, dice Dave Marcus, director de seguridad e investigación de McAfee Labs. "Es una treta muy astuta, porque en los últimos 20 años se le ha dicho a la gente que debe protegerse de los virus informáticos", explica.

Hasta los más precavidos caen en la trampa y tienen que limpiar completamente el disco duro de su máquina y reinstalar todo.

Cómo cuidarte. Si en tu pantalla se abre una ventana que te advierte sobre la presencia de algún virus, ciérrala sin hacer clic en ninguno de los enlaces. Luego haz un escaneo completo del sistema con programas antivirus legítimos.